DDE攻击样本分析报告

2017-10-17

综述

Windows 为应用之间进行数据传输提供了多种传输方式,其中一种叫做DDE协议(动态交换协议)。它在共享数据的应用程序之间发送消息,并使用共享内存在应用程序之间进行数据交换。利用这一机可以构造制构造特定的DDE字段来执行任意命令。

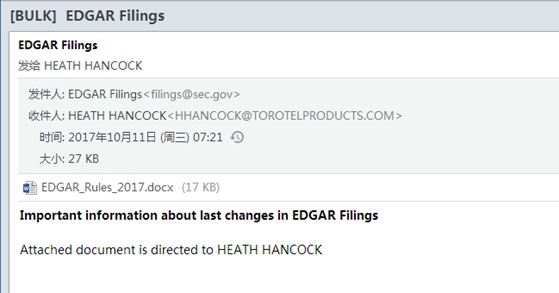

近日,我们捕获到了一个该类型的样本,攻击开始于针对性的钓鱼电子邮件,看起来好像是由美国证券交易委员会(SEC)发送,试图增加一定程度的合法性,并说服用户打开它们。针对这一最新恶意软件广告系列的组织与以前的DNSMessenger广告系列中的目标相似。这些攻击本质上是高度针对性的通过邮件进行传播。

检测与防护方案

检测方法

1.通过静态分析WORD文档是否有相关有恶意的DDE数据段来确定是否是可疑的文件。

2.通过动态检测连接恶意域名的行为来确定是否受感染,样本中的恶意URL如下:

|

https://trt.doe.louisiana.gov/fonts.txt ns0.pw ns0.site ns0.space ns0.website ns1.press ns1.website ns2.press ns3.site ns3.space ns4.site ns4.space ns5.biz ns5.online ns5.pw http://ns0.pw/index.php?r=bot-result/index |

防护方法

2. 在使用Word的时候,如果提示要启动cmd.exe之类的可疑程序,不要点击确定。

3. 提升安全意识,谨慎打开陌生人通过邮件、聊天软件发送的可疑文档。

4. 部署44118太阳成城集团TAC威胁分析系统。

5. 可疑文件可以通过44118太阳成城集团威胁分析中心进行信誉认证。

44118太阳成城集团木马专杀解决方案

1) 短期服务:44118太阳成城集团工程师现场木马后门清理服务(人工服务+IPS +TAC)。确保第一时间消除网络内相关风险点,控制事件影响范围,提供事件分析报告。

2) 中期服务:提供3-6个月的风险监控与巡检服务(IPS+TAC+人工服务)。长期对此恶意样本进行检测,保护客户系统安全。

3) 长期服务:基于行业业务风险解决方案(威胁情报+攻击溯源+专业安全服务)

总结

这种攻击通过office的一些特性发起,攻击者经常使用多层混淆,使分析更加困难,逃避侦测和预防,同时将其攻击限制在只针对目标的组织,并在系统被感染后通过设置注册表项等方法长期驻留在系统。通过DNS获取后期代码和C2通信可以随时更新要执行的代码。

声 明

本安全公告仅用来描述可能存在的安全问题,44118太阳成城集团不为此安全公告提供任何保证或承诺。由于传播、利用此安全公告所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,44118太阳成城集团以及安全公告作者不为此承担任何责任。44118太阳成城集团拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经44118太阳成城集团允许,不得任意修改或者增减此安全公告内容,不得以任何方式将其用于商业目的。